Команда кібербезпеки ESET повідомила про новий зразок шкідливого програмного забезпечення, що отримав назву HybridPetya, здатний обходити захист UEFI Secure Boot у системах Windows. Як зазначає NotebookCheck, ця загроза викликає серйозні побоювання.

Зазвичай UEFI Secure Boot здійснює перевірку цифрових підписів програм, що завантажуються з накопичувача при старті комп'ютера, і блокує запуск неперевіреного або небажаного коду.

HybridPetya може визначити, чи активовано UEFI з GPT на скомпрометованому пристрої, і, в разі підтвердження, обходить захист Secure Boot. Після цього шкідник змінює, видаляє або додає файли в завантажувальному розділі, що блокує доступ до інших даних на диску та шифрує їх.

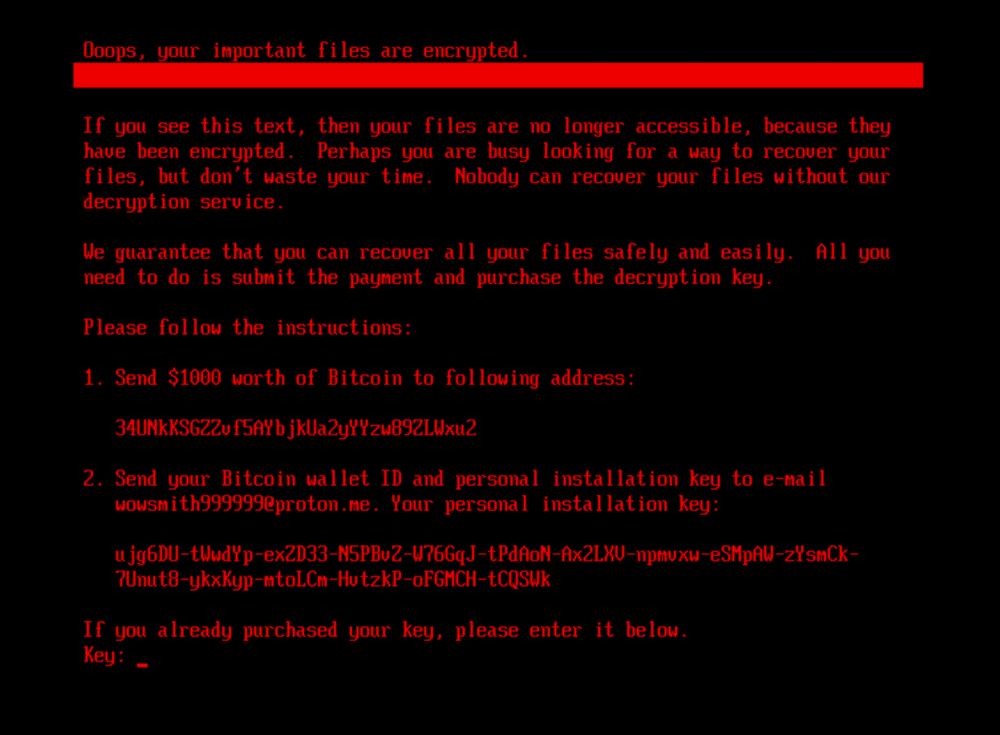

Після активації програма показує повідомлення про шифрування файлів і вимагає оплату в розмірі $1000 у біткойнах. У тексті зазначена адреса криптогаманця та інструкції щодо відправлення власної адреси гаманця і згенерованого ключа на електронну пошту ProtonMail для отримання ключа дешифрування.

Станом на 12 вересня 2025 року ESET не зафіксувала жодних реальних випадків атаки за допомогою HybridPetya. Експерти вважають, що цей зразок може бути на стадії тестування або ж прототипом перед масовим розповсюдженням.

Вразливість, яку використовує цей шкідник, була усунена в січневому оновленні Windows (Patch Tuesday, січень 2025 року), тому користувачі, які оновили свої системи, мають захист від цієї загрози.

На даний момент невідомо, чи може HybridPetya впливати на інші операційні системи, такі як macOS або Linux.